NIS2-Umsetzung in Deutschland

Das NIS2-Umsetzungsgesetz (NIS2UmsuCG) wird die Cybersicherheitslandschaft in Deutschland

fundamental verändern.

Unsere Experten bieten Ihnen fundiertes Wissen und maßgeschneiderte

Lösungen.

NIS2 Compliance Checker

Bin ich betroffen? 10-Sekunden Schnellcheck

NIS2 Checkliste: Wichtige Infos für Führungskräfte

Laden Sie jetzt Ihren "NIS2 Umsetzungsleitfaden für Führungskräfte" herunter!

- Checkliste zur Umsetzung des risikobasierten Sicherheitsmanagements

- Leitfaden zur Erfüllung der Meldepflichten bei Sicherheitsvorfällen

- Übersicht der Verantwortlichkeiten für Geschäftsführer

- Checkliste für die Registrierung beim BSI

- Best Practices für Lieferkettensicherheit und Personalschulungen

NIS2-Compliance Pakete

Unsere maßgeschneiderten Lösungen unterstützen Sie bei der Umsetzung aller Anforderungen des NIS2UmsuCG.

NIS2 Readiness-Check

Hinweis: Dieses Paket richtet sich an Unternehmen, die zunächst grundlegende Klarheit über ihre NIS2-Betroffenheit und den Handlungsbedarf gewinnen möchten.

- NIS2 GAP-Analyse

- Ergebnispräsentation für das Management

- Roadmap und Handlungsempfehlung

- bis zu 3PT (Tage)

- Optional: Quickcheck mit CyberVize SaaS Platform

Preis auf Anfrage

Angebot anfordernNIS2 Komplettbetreuung

Hinweis: Dieses Paket ist ideal für Unternehmen, die aktive Unterstützung bei der vollständigen Umsetzung der NIS2-Anforderungen benötigen.

- NIS2 Readiness-Check

- NIS2 GAP-Analyse

- Entwicklung eines Maßnahmenkatalogs

- Umsetzungsunterstützung

- Dokumentation

- Optional: Quickcheck mit CyberVize SaaS Platform

Preis auf Anfrage

Angebot anfordernNIS2 Schulung für Führungskräfte

Hinweis: Dieses Paket eignet sich für Unternehmen, welche Unterstützung bei der Umsetzung der NIS2-Schulungspflicht benötigen.

- Maßgeschneiderte Schulungen für Führungskräfte

- Fokus auf strategische Entscheidungen

- Risikomanagement und Compliance

Preis auf Anfrage

Angebot anfordernUnsicher, welches Paket für Ihre NIS2UmsuCG-Compliance am besten geeignet ist?

Kontaktieren Sie uns für eine unverbindliche NIS2-BeratungHäufig gestellte Fragen (FAQ) zum NIS2 Beratung

Hier finden Sie Antworten auf häufig gestellte Fragen zum NIS2-Beratung + Umsetzung und unseren Dienstleistungen.

Was ist die NIS2-Richtlinie?

Die NIS2-Richtlinie ist eine EU-weite Gesetzgebung zur Stärkung der Cybersicherheit. Sie erweitert den Anwendungsbereich der ursprünglichen NIS-Richtlinie und verschärft die Sicherheitsanforderungen für eine größere Anzahl von Sektoren und Unternehmen.

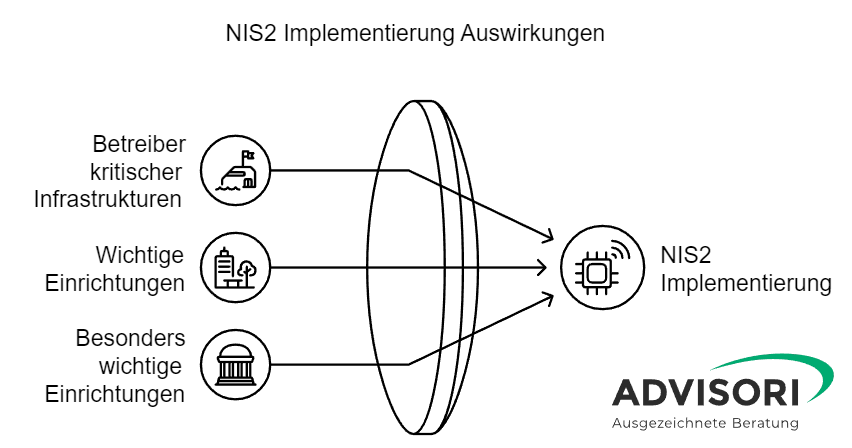

Wer ist von NIS2 betroffen?

Von der NIS2-Richtlinie sind deutlich mehr Unternehmen betroffen als von der Vorgängerregelung. Dazu gehören Betreiber kritischer Infrastrukturen (KRITIS) sowie wichtige und besonders wichtige Einrichtungen aus Sektoren wie Energie, Verkehr, Gesundheit, digitale Infrastruktur und viele mehr.

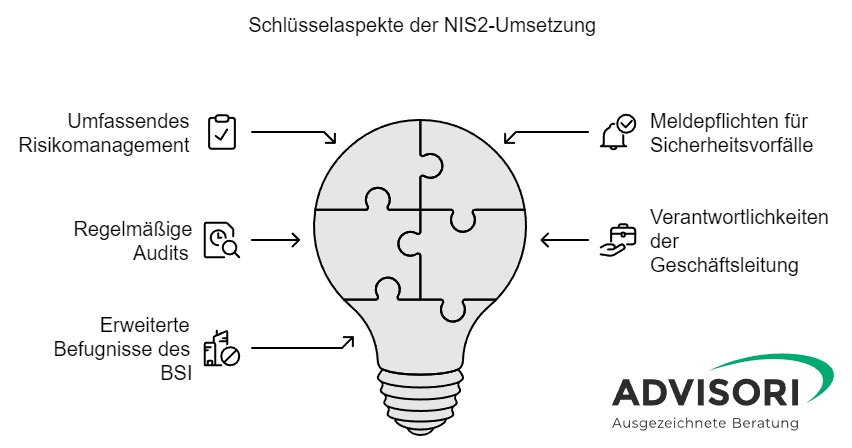

Was sind die wichtigsten Anforderungen der NIS2-Richtlinie?

Die wichtigsten Anforderungen umfassen die Implementierung eines umfassenden Risikomanagements, die Meldung von Sicherheitsvorfällen innerhalb von 24 Stunden, die Sicherung der Lieferkette und die persönliche Haftung der Geschäftsleitung bei Nichteinhaltung.

Welche Strafen drohen bei Nichteinhaltung?

Bei Nichteinhaltung der NIS2-Richtlinie drohen empfindliche Bußgelder von bis zu 10 Millionen Euro oder 2% des weltweiten Jahresumsatzes für besonders wichtige Einrichtungen und bis zu 7 Millionen Euro oder 1,4% für wichtige Einrichtungen.

Haben Sie weitere Fragen zum NIS2UmsuCG oder unseren Dienstleistungen?

Kontaktieren Sie uns für eine unverbindliche NIS2-BeratungWarum ADVISORI FTC & Cybervize?

20 Jahre regulatorische Expertise

Langjährige Erfahrung in der Umsetzung komplexer Regulierungen wie NIS2UmsuCG

130+ Cybersicherheits-Experten

Tiefes Branchenwissen für Ihre NIS2UmsuCG-Compliance

ISO 27001 zertifiziert

Garantierte Sicherheitsstandards in Übereinstimmung mit DIN EN ISO/IEC 27001:2024

KI-gestützte Risikoanalyse

Effiziente Umsetzung der Risikoanalyse gemäß NIS2UmsuCG §30 (2) Nr. 1

BSI-konforme Ergebnisse

Alle durch das NIS2UmsuCG geforderten Nachweise werden in BSI konformen Formaten erstellt

NIS2UmsuCG-spezifische Frameworks

Praxiserprobte Frameworks zur effizienten Umsetzung aller NIS2UmsuCG-Anforderungen

Unser Expertenteam für Ihre NIS2-Compliance

Mit jahrelanger Erfahrung in Cybersicherheit und regulatorischer Compliance sind wir bestens gerüstet, um Sie bei der Umsetzung der NIS2-Richtlinie zu unterstützen.

Alexander Busse

CEO | Cybervize GmbH

- Gründer von Cybervize, erfahrener Cybersecurity-Experte

- Zertifizierungen von u.a. ISACA und BSI

- Führungspositionen bei KPMG, Deloitte, Partner bei PwC

- Projekte u. a. in Finanzdienstleistungen, Telekom, öff. Sektor

- Interim-CISO für Mittelstand

Sarah Richter

Team Head Information Security | ADVISORI FTC GmbH

- 10+ Jahre Erfahrung in der Informationssicherheit

- Relevante Zertifizierungen u.a. CISA, CISM, Lead Auditor

- Jahrelange Erfahrung in der Umsetzung von kritischen regulatorischen Projekten bei DAX30 Konzernen

- Projekte in Banken, Verteidigung, Gesundheitswesen, Energiebranche

- Expertin für BCM, Cyber- und Informationssicherheit

Boris Friedrich

CEO | ADVISORI FTC GmbH

- Gründer und Geschäftsführer der ADVISORI FTC GmbH (2014)

- Erfahrener Information Security Berater und Big Data Experte

- Strategischer Berater für diverse DAX30 Konzerne

- Projekte in Banken, Versicherungen, Gesundheitswesen, Raumfahrt, Energie uvm. auf 4 Kontinenten

- Konferenzspeaker und Autor für das Thema Informationssicherheit

Unser Team in Zahlen

130+

Cybersecurity-Experten

490+

Erfolgreich abgeschlossene Projekte

50+

Branchen

20

Jahre regulatorische Erfahrung

Unsere Expertise umfasst:

- NIS2-CRA-DORA-Richtlinien und -Anforderungen

- Informationssicherheit & Cyber Security

- Risikomanagement und -bewertung

- Incident Response und Business Continuity

- Compliance-Audits und -Berichterstattung

- Schulung und Sensibilisierung für Cybersicherheit

Profitieren Sie von unserem Expertenwissen für Ihre NIS2-Compliance

Fragen Sie unser ExpertenteamWarum führende DAX 30 Unternehmen uns vertrauen

Unsere Expertise, Auszeichnungen und Partnerschaften machen uns zum vertrauenswürdigen Partner für Ihre NIS2-Compliance:

Ausgezeichnete Kundenbewertungen

4.8 von 5 Sternen

Basierend auf über 100 Kundenbewertungen

ADVISORI Auszeichnungen

Cybervize Partnerschaften

Was unsere Kunden sagen

Erfahren Sie, wie wir Unternehmen bei ihrer NIS2-Compliance unterstützt haben.

Dr. Stefan Heizmann

Gamechanger / Digital Leader / Group CIO / Advisory Board Member

"Alexander hat mich sowohl mit seiner Expertise im Bereich Cybersicherheit als auch mit seiner Persönlichkeit wirklich überzeugt. Er bietet sehr professionelle und effektive Unterstützung bei der weiteren Verbesserung unseres Cybersicherheitsmanagements. Jede Organisation wäre glücklich, von Alexander und seiner Methodik unterstützt zu werden."

Prof. Dr. René Brunner

One of Germany's Leading Data & MLOps Expert | Author | CEO & Founder | Mentor | Speaker

"Alexander Busse hat als Dozent für unser Modul Cyber Security Management an der Macromedia University unterrichtet, und seine Leistung war durchweg vorbildlich. Er verfügt nicht nur über ein fundiertes Wissen im Bereich Cybersicherheit, sondern bringt auch einen dynamischen und praxisorientierten Ansatz in den Unterricht ein, der bei den Studierenden großen Anklang findet. Seine Fähigkeit, komplexe Themen auf verständliche und nachvollziehbare Weise zu vereinfachen, ist bemerkenswert. Alexander kombiniert seine Erfahrung als Unternehmer mit seinem tiefen Verständnis für Cybersicherheit, um praxisnahe Beispiele zu liefern, die das Lernerlebnis bereichern."

98%

unserer Kunden empfehlen unsere NIS2-Compliance-Dienste weiter

Bereit, Ihre NIS2-Compliance auf das nächste Level zu heben?

Jetzt unverbindliches Gespräch vereinbarenUnser Versprechen an Sie

50%

Zeitersparnis bei Risk Assessments durch KI-gestützte Software

60%

Weniger interne CyberSecurity Expertise notwendig

8 Wochen

Signifikante Reduzierung von Schwachstellen

50%

Weniger Aufwand für Compliancetätigkeiten

Mit uns wenden Sie das drohende Risiko ab!

Kernaspekte der NIS2-Umsetzung

Betroffene Unternehmen

Das NIS2UmsuCG wird etwa 30.000 Unternehmen in Deutschland betreffen, darunter:

- 8.250 besonders wichtige Einrichtungen

- 21.600 wichtige Einrichtungen

- Betreiber kritischer Anlagen (KRITIS)

Diese Zahlen verdeutlichen den enormen Handlungsbedarf, da laut Gesetzgeber nur 17% der betroffenen Unternehmen bisher ausreichende Maßnahmen ergriffen haben. Jetzt betroffene Sektoren ansehen.

Neue Pflichten und Anforderungen

- Umfassendes Risikomanagement (§30 NIS2UmsuCG)

- Strikte Meldepflichten für Sicherheitsvorfälle (§32 NIS2UmsuCG)

- Regelmäßige Nachweise und Audits (§39, §61, §62 NIS2UmsuCG)

- Erhöhte Verantwortung der Geschäftsleitung (§38 NIS2UmsuCG)

- Erweiterte Befugnisse des BSI zur Überprüfung (§61, §62 NIS2UmsuCG)

Warum Sie jetzt handeln müssen

Strikte Fristen

Das NIS2UmsuCG wird voraussichtlich im März 2025 in Kraft treten. Beachten Sie die kritischen Fristen:

- Registrierung beim BSI innerhalb von 3 Monaten nach Identifizierung (§33 (1) NIS2UmsuCG)

- Umsetzung aller NIS2-Pflichten direkt nach der Registrierung

- Für KRITIS-Betreiber: Erster Nachweis über Maßnahmenumsetzung spätestens 3 Jahre nach Inkrafttreten, d.h. ab 2027 (§39 (1) NIS2UmsuCG)

Erhebliche Sanktionen

Bei Nichteinhaltung drohen massive Bußgelder gemäß §65 NIS2UmsuCG:

- Bis zu 10 Millionen Euro oder 2% des weltweiten Jahresumsatzes für besonders wichtige Einrichtungen

- Bis zu 7 Millionen Euro oder 1,4% des weltweiten Jahresumsatzes für wichtige Einrichtungen

- Persönliche Haftung der Geschäftsleitung bei Pflichtverletzungen (§38 NIS2UmsuCG)

Wichtiger Hinweis: Erweiterte Verantwortung für Lieferketten

Das NIS2-Umsetzungsgesetz (NIS2UmsuCG) legt einen starken Fokus auf die Sicherheit der gesamten Lieferkette. Gemäß §30 (2) Nr. 4 und 5 müssen Unternehmen umfassende Maßnahmen zur Sicherheit der Lieferkette und bei Beschaffung, Entwicklung und Wartung von Systemen implementieren.

Unternehmen sind nicht nur für ihre eigene Cybersicherheit verantwortlich, sondern auch für die Sicherheitspraktiken ihrer Zulieferer und Dienstleister. Diese Verantwortung erstreckt sich über den gesamten Lebenszyklus von IT-Systemen und Dienstleistungen.

Konsequenzen für Zulieferer

- Erhöhte Sorgfaltspflicht: Verstärkung der Cybersicherheitsmaßnahmen

- Vertragliche Verpflichtungen: Strengere Sicherheitsklauseln in Lieferantenverträgen

- Potenzielle Haftung: Bei Sicherheitsvorfällen in der Lieferkette

- Notwendigkeit von Nachweisen: Dokumentation der Cybersicherheitsmaßnahmen

- Meldepflichten: Unverzügliche Meldung von Sicherheitsvorfällen

NIS2-Compliance Roadmap

1. Risikoanalyse und -management (§30)

- Geltungsbereich identifizieren: IT-Systeme, Komponenten, Prozesse

- Risikoexposition, Unternehmensgröße und potenzielle Auswirkungen bewerten

- Geeignete, verhältnismäßige und wirksame Maßnahmen implementieren

2. Vorfallbewältigung und Meldepflichten (§32)

- Erstmeldung bei erheblichen Vorfällen innerhalb von 24 Stunden

- Folgemeldung innerhalb von 72 Stunden mit Bewertung

- Abschlussmeldung innerhalb eines Monats

3. Betriebskontinuität und Krisenmanagement (§30)

- Aufrechterhaltung und Wiederherstellung der Dienste sicherstellen

- Effektives Backup-Management implementieren

- Krisen-Management-Pläne entwickeln und testen

4. Lieferketten- und Dienstleistersicherheit (§30)

- Sicherheit zwischen Einrichtungen gewährleisten

- Dienstleister-Sicherheit überprüfen und sicherstellen

- Sicherheitsanforderungen in Verträge integrieren

5. Sichere Entwicklung und Kryptographie (§30)

- Sicherheit in Entwicklung, Beschaffung und Wartung integrieren

- Schwachstellenmanagement implementieren

- Kryptographie und Verschlüsselung angemessen einsetzen

6. Compliance und Nachweise (§39, §61, §62)

- Regelmäßige Nachweise für Betreiber kritischer Anlagen alle 3 Jahre

- Dokumentation der Maßnahmenumsetzung für alle Einrichtungen

- Vorbereitung auf mögliche BSI-Prüfungen und Audits

Unsere NIS2-Compliance Dienstleistungen

Basierend auf §30 (2) NIS2UmsuCG entwickeln wir einen umfassenden Maßnahmenkatalog, der alle gesetzlich geforderten Bereiche abdeckt:

NIS2UmsuCG-Readiness Assessment

- Analyse Ihrer Informationssysteme und Netzwerke (§30 (2) Nr. 1)

- Identifikation von Lücken in Bezug auf NIS2UmsuCG-Anforderungen

- Detaillierter Bericht mit Handlungsempfehlungen

Risikomanagement-Beratung

- Entwicklung maßgeschneiderter Risikomanagementstrategien (§30 (2) Nr. 1)

- Implementierung von Prozessen zur Bewertung der Effektivität (§30 (2) Nr. 7)

- Kontinuierliche Überwachung und Anpassung der Maßnahmen

Implementierung von Sicherheitsmaßnahmen

- Einrichtung robuster Zugangskontrollen und Multi-Faktor-Authentifizierung (§30 (2) Nr. 11, 12)

- Implementierung von Kryptographie und Verschlüsselung (§30 (2) Nr. 9)

- Sicherheit in der Entwicklung und Lieferkette (§30 (2) Nr. 5, 6)

Vorfallmanagement-Unterstützung

- Entwicklung von Vorfallreaktionsplänen (§30 (2) Nr. 2)

- Einrichtung von Meldesystemen gemäß §32 NIS2UmsuCG

- Krisen- und Notfallmanagement (§30 (2) Nr. 3)

Compliance-Management und Berichterstattung

- Entwicklung von Compliance-Überwachungssystemen (§30 (1))

- Unterstützung bei der Erstellung von Nachweisen für das BSI (§39, §61, §62)

- Schulungen von Führungskraften zur Cybersicherheit und Cyberhygiene (§30 (2) Nr. 8)

Lassen Sie uns gemeinsam Ihre NIS2-Compliance sicherstellen

Jetzt anrufenNIS2 WIKI & Ratgeber

Inhaltsverzeichnis

- 1. Kernkomponenten des NIS2UmsuCG

- 2. NIS2UmsuCG: Zeitplan und wichtige Fristen

- 3. Geltungsbereich und betroffene Unternehmen

- 4. Betroffene Sektoren und spezifische Anforderungen

- 5. Meldepflichten und Verfahren

- 6. Nachweispflichten und Audits

- 7. Sanktionen und Bußgelder

- 8. Sektorspezifische Anforderungen

- 9. Rolle und Befugnisse des BSI

- 10. Unterschiede zum bisherigen IT-Sicherheitsgesetz

- 11. Auswirkungen auf die Geschäftsleitung

- 12. Vorbereitung auf Implementing Acts der EU

- 13. Besonderheiten für Bundeseinrichtungen

- 14. Ausblick und nächste Schritte

- 15. Wechselwirkungen mit anderen Regulierungen

- 16. Technologische Herausforderungen und Lösungsansätze

- 17. Internationale Aspekte des NIS2UmsuCG

- 18. Finanzielle Implikationen der NIS2UmsuCG-Umsetzung

- 19. Implementierung eines NIS2UmsuCG-konformen Risikomanagements

- 20. Aufbau eines NIS2UmsuCG-konformen Incident Response Prozesses

- 21. Supply Chain Security nach NIS2UmsuCG

- 22. NIS2UmsuCG-konforme Schulungs- und Awareness-Programme

- 23. Implementierung von Kryptographie und Verschlüsselung

- 24. Umsetzung der Anforderungen an Multi-Faktor-Authentifizierung (MFA)

- 25. Schwachstellenmanagement nach NIS2UmsuCG

- 26. Implementierung sicherer Kommunikation

- 27. Umsetzung der Anforderungen an die Geschäftskontinuität und das Krisenmanagement

- 28. Implementierung von Sicherheitsmaßnahmen in der Softwareentwicklung

- 29. Datenschutz und NIS2UmsuCG: Synergien und Herausforderungen

- 30. Vorbereitung auf BSI-Prüfungen und Audits nach NIS2UmsuCG

- 31. Cloud Security im Kontext des NIS2UmsuCG

- 32. Implementierung von Security Information and Event Management (SIEM)

- 33. Industrielle Kontrollsysteme (ICS) und SCADA im Kontext des NIS2UmsuCG

- 34. Implementierung von Zero Trust Architekturen

- 35. Cybersecurity-Metriken und KPIs zur NIS2UmsuCG-Compliance

- 36. Cybersecurity-Versicherungen im Kontext des NIS2UmsuCG

- 37. Künstliche Intelligenz und Machine Learning in der NIS2UmsuCG-Compliance

- 38. Sektorübergreifende Zusammenarbeit und Informationsaustausch

- 39. Implementierung von DevSecOps im Rahmen des NIS2UmsuCG

- 40. Cybersecurity-Schulungen und Awareness-Programme

- 41. IoT-Sicherheit und NIS2UmsuCG-Compliance

- 42. Datenschutz und Privacy by Design in der NIS2UmsuCG-Umsetzung

- 43. Quantencomputing und Post-Quantum-Kryptographie im Kontext des NIS2UmsuCG

- 44. Cyber-Resilienz und Business Continuity nach NIS2UmsuCG

- 45. Implementierung von Security Orchestration, Automation and Response (SOAR)

- 46. Weitere Informationen zu NIS2

Kern-Komponenten des NIS2UmsuCG

Was ist das NIS2-Umsetzungsgesetz?

Das NIS2-Umsetzungsgesetz (NIS2UmsuCG) ist die deutsche Implementierung der EU-Richtlinie 2022/2555 zur Netzwerk- und Informationssystemsicherheit (NIS2). Es erweitert und verschärft die bisherigen Regelungen des IT-Sicherheitsgesetzes.

Das Gesetz verpflichtet eine breitere Palette von Unternehmen zu umfassenden Sicherheitsmaßnahmen, Meldepflichten und Risikomanagement, um die Widerstandsfähigkeit gegen Cyberangriffe zu erhöhen.

Kernkomponenten des NIS2UmsuCG

- Erweiterter Geltungsbereich auf ca. 30.000 Unternehmen (§28)

- Strenge Sicherheitsanforderungen und Risikomanagement (§30)

- Verschärfte Meldepflichten für Sicherheitsvorfälle (§32)

- Lieferketten- und Dienstleistersicherheit (§30)

- Erhöhte Sanktionen bei Verstößen (§65)

- Regulierung der Bundesverwaltung (§29)

Warum ist das NIS2UmsuCG wichtig für Unternehmen?

Rechtliche Verpflichtung

Nichteinhaltung kann zu Bußgeldern von bis zu 20 Mio. EUR oder 2% des weltweiten Jahresumsatzes führen (§65).

Verbesserte Sicherheit

Umfassende Maßnahmen nach §30 stärken die Cybersicherheit und reduzieren das Risiko von Vorfällen.

Wettbewerbsvorteil

Compliance nach NIS2UmsuCG signalisiert Vertrauenswürdigkeit und kann bei öffentlichen Aufträgen vorteilhaft sein.

Bereiten Sie Ihr Unternehmen jetzt auf das NIS2UmsuCG vor!

Kontaktieren Sie uns für fachkundige UnterstützungNIS2UmsuCG: Zeitplan und wichtige Fristen

Dezember 2022

Verabschiedung der NIS2-Richtlinie (EU) 2022/2555

Juli 2024

Kabinetts-Beschluss des NIS2UmsuCG in Deutschland

Oktober 2024

EU-Frist für nationale Umsetzung (wird in Deutschland nicht eingehalten)

März 2025

Geplantes Inkrafttreten des NIS2UmsuCG scheitert

Juli 2025

Bundesregierung will finalen Entwurf vor Sommerpause durchs Kabinett bringen

Q4 2025 (progn.)

Verabschiedung im Bundestag/Bundesrat & Verkündung

Q1 2026 (frühestm.)

Inkrafttreten des NIS2UmsuCG (Ein-/Umsetzungsfrist 6 Monate)

Q2 2026 (vorauss.)

Registrierung besonders wichtiger & wichtiger Einrichtungen beim BSI (+ 3 Mon. nach Inkrafttreten)

Die Zeit zur Vorbereitung ist knapp! Starten Sie jetzt mit der NIS2 Umsetzung.

Unterstützung bei der NIS2UmsuCG-Umsetzung anfragenGeltungsbereich und betroffene Unternehmen unter NIS2UmsuCG

Besonders wichtige Einrichtungen (§28 (1))

- Großunternehmen ab 250 Mitarbeitern oder über 50 Mio. EUR Umsatz und Bilanz über 43 Mio. EUR in kritischen Sektoren (Anlage 1)

- Unabhängig von der Größe: Qualifizierte Vertrauensdiensteanbieter, TLD-Registries, DNS-Dienste, öffentliche TK-Netze und -Dienste

- Betreiber kritischer Anlagen (KRITIS-Betreiber)

Geschätzte Anzahl: Ca. 8.250 Unternehmen in Deutschland

Wichtige Einrichtungen (§28 (2))

- Mittlere Unternehmen ab 50 Mitarbeitern oder über 10 Mio. EUR Umsatz und Bilanz über 10 Mio. EUR in relevanten Sektoren (Anlage 1 und 2)

- Unabhängig von der Größe: Vertrauensdienste und TK-Anbieter

Geschätzte Anzahl: Ca. 21.600 Unternehmen in Deutschland

Wichtige Hinweise:

- Einrichtungen der Bundesverwaltung unterliegen gemäß §29 separaten, aber ähnlichen Anforderungen.

- Bestimmte Finanzunternehmen nach DORA-Verordnung (EU) 2022/2554 sind von den meisten NIS2UmsuCG-Pflichten ausgenommen (§28 (5)).

- Öffentliche IT-Dienstleister von Ländern und Kommunen, die durch Landesgesetze reguliert werden, sind ausgenommen (§28 (9)).

NIS2UmsuCG: Betroffene Sektoren und spezifische Anforderungen

Das NIS2UmsuCG erweitert den Geltungsbereich auf ca. 30.000 Unternehmen in Deutschland. Diese werden in zwei Hauptkategorien eingeteilt:

Besonders wichtige Einrichtungen (§28 (1))

Ca. 8.250 Unternehmen, einschließlich Betreiber kritischer Anlagen

Wichtige Einrichtungen (§28 (2))

Ca. 21.600 Unternehmen

Betroffene Sektoren

Energie

- Stromversorgung

- Fernwärme/-kälte

- Kraftstoff/Heizöl

- Gas

Transport/Verkehr

- Luftverkehr

- Schienenverkehr

- Schifffahrt

- Straßenverkehr

Finanzwesen

- Banken

- Finanzmarkt-Infrastruktur

Gesundheit

- Gesundheitsdienstleistungen

- Pharma

- Medizinprodukte

Wasser/Abwasser

- Trinkwasser

- Abwasser

Digitale Infrastruktur

- IXPs, DNS, TLD

- Cloud Provider, Rechenzentren

- Vertrauensdienste

Unterschiedliche Anforderungen

| Aspekt | Besonders wichtige Einrichtungen | Wichtige Einrichtungen |

|---|---|---|

| Risikomanagement (§30) | Umfassend und detailliert | Grundlegende Maßnahmen |

| Meldepflichten (§32) | Streng: 24h für Erstmeldung | Weniger streng |

| Nachweise (§39, §61, §62) | Regelmäßige Nachweise | Stichprobenartige Überprüfungen |

Unsicher, ob Ihr Unternehmen betroffen ist oder welche Anforderungen Sie nach dem NIS2UmsuCG erfüllen müssen?

Kontaktieren Sie uns für eine unverbindliche NIS2-BeratungMeldepflichten und Verfahren nach NIS2UmsuCG

Meldepflichten (§32)

- Erstmeldung bei erheblichen Sicherheitsvorfällen innerhalb von 24 Stunden

- Folgemeldung innerhalb von 72 Stunden mit Bewertung der Erstmeldung

- Zwischenmeldungen auf Nachfrage des BSI

- Abschlussmeldung innerhalb eines Monats mit detaillierter Beschreibung, Ursachen, Maßnahmen und grenzüberschreitenden Auswirkungen

Besondere Meldepflichten

- Betreiber kritischer Anlagen müssen zusätzlich die betroffenen Anlagen, kritischen Dienstleistungen und Auswirkungen melden

- Einrichtungen aus bestimmten Sektoren (§35 (2)) müssen Kunden über erhebliche Cyberbedrohungen informieren

- Das BSI kann Unternehmen anweisen, die Öffentlichkeit zu informieren (§36 (2))

Wichtige Hinweise:

- Das BSI richtet die Meldemöglichkeit im Einvernehmen mit dem BBK ein (§32 (4))

- Das BSI informiert zuständige Aufsichtsbehörden des Bundes unverzüglich über eingegangene Meldungen (§32 (5))

- Unternehmen sollten interne Prozesse etablieren, um die kurzen Meldefristen einhalten zu können

Nachweispflichten und Audits nach NIS2UmsuCG

Betreiber kritischer Anlagen (§39)

- Nachweis der Umsetzung der Maßnahmen nach §30 (1), §31 (1) und (2) alle drei Jahre

- Nachweise durch Audits, Prüfungen oder Zertifizierungen

Besonders wichtige und wichtige Einrichtungen (§61, §62)

- Dokumentationspflicht für alle Einrichtungen (§30 (1))

- BSI kann Einrichtungen zu Audits, Prüfungen oder Zertifizierungen verpflichten

- Mögliche Tiefenprüfungen durch das BSI

- Risikobasierte Auswahl der zu prüfenden Einrichtungen durch das BSI

Wichtige Hinweise:

- Das BSI kann Vorgaben für die Durchführung von Nachweisen festlegen (§39 (2), §61 (2))

- Bei Mängeln kann das BSI Anordnungen zur Mängelbeseitigung treffen (§61 (6))

- Unternehmen sollten frühzeitig ein Compliance-Management-System etablieren, um Nachweise effizient erbringen zu können

Sanktionen und Bußgelder nach NIS2UmsuCG

| Verstoß | Bußgeld |

|---|---|

| Schwere Verstöße (z.B. keine Sicherheitsmaßnahmen, keine Meldungen) | Bis zu 20 Mio. EUR oder 2% des weltweiten Jahresumsatzes |

| Mittelschwere Verstöße (z.B. unvollständige Nachweise) | Bis zu 10 Mio. EUR oder 2% vom Umsatz |

| Leichtere Verstöße (z.B. verspätete Registrierung) | Bis zu 500.000 EUR |

Weitere mögliche Konsequenzen:

- Persönliche Haftung für Geschäftsleitungen (§38)

- Anordnungen des BSI zur Umsetzung von Maßnahmen (§61)

- Möglicher Entzug von Zulassungen oder Untersagung der Geschäftstätigkeit (§61 (9), (10))

- Reputationsschäden und Vertrauensverlust bei Kunden und Partnern

Sektorspezifische Anforderungen nach NIS2UmsuCG

Das NIS2UmsuCG definiert in den Anlagen 1 und 2 spezifische Sektoren mit unterschiedlichen Anforderungen:

Sektoren hoher Kritikalität (Anlage 1)

- Energie (Strom, Gas, Öl, Fernwärme)

- Verkehr (Luft, Schiene, Wasser, Straße)

- Bankwesen und Finanzmarktinfrastrukturen

- Gesundheitswesen

- Trinkwasser und Abwasser

- Digitale Infrastruktur (IXPs, DNS, TLDs)

- Öffentliche Verwaltung

- Weltraum

Sonstige kritische Sektoren (Anlage 2)

- Post- und Kurierdienste

- Abfallwirtschaft

- Herstellung und Vertrieb von Chemikalien

- Lebensmittelproduktion und -vertrieb

- Herstellung (z.B. Medizinprodukte, Elektronik, Maschinen)

- Digitale Anbieter (Online-Marktplätze, Suchmaschinen, soziale Netzwerke)

Wichtige Hinweise:

- Sektoren in Anlage 1 unterliegen strengeren Anforderungen als Sektoren in Anlage 2

- Bestimmte Sektoren (z.B. Telekommunikation, Energie) haben zusätzliche sektorspezifische Regulierungen (TKG, EnWG)

- Finanzunternehmen nach DORA-Verordnung sind von vielen NIS2UmsuCG-Pflichten ausgenommen (§28 (5))

Rolle und Befugnisse des BSI nach NIS2UmsuCG

Hauptaufgaben des BSI

- Zentrale Aufsichtsbehörde für NIS2UmsuCG (§59)

- Einrichtung und Betrieb der Meldestelle für Sicherheitsvorfälle (§32)

- Durchführung von Prüfungen und Audits (§61, §62)

- Erlass von Anordnungen zur Umsetzung von Sicherheitsmaßnahmen (§61)

- Festlegung von Vorgaben für Nachweise und Prüfungen (§39, §61)

Erweiterte Befugnisse

- Möglichkeit zur Registrierung von Einrichtungen von Amts wegen (§33)

- Anordnung von Kundeninformationen bei Sicherheitsvorfällen (§35)

- Information der Öffentlichkeit über Sicherheitsvorfälle (§36)

- Feststellung der Eignung branchenspezifischer Sicherheitsstandards (§30)

- Zentrale Zuständigkeit für bestimmte EU-weit tätige Unternehmen (§60)

Wichtige Hinweise:

- Das BSI arbeitet eng mit anderen Behörden zusammen, z.B. BBK und BNetzA

- Unternehmen sollten einen direkten Ansprechpartner für das BSI benennen

- Bei grenzüberschreitenden Vorfällen koordiniert das BSI die Zusammenarbeit mit anderen EU-Ländern

Unterschiede zum bisherigen IT-Sicherheitsgesetz

| Aspekt | IT-Sicherheitsgesetz | NIS2UmsuCG |

|---|---|---|

| Geltungsbereich | Kritische Infrastrukturen (KRITIS) | Erweitert auf ca. 30.000 Unternehmen |

| Meldepflichten | Weniger streng | 24-Stunden-Frist für Erstmeldungen |

| Sicherheitsanforderungen | Grundlegende Anforderungen | Detaillierte Vorgaben in §30 |

| Sanktionen | Geringere Bußgelder | Bis zu 20 Mio. EUR oder 2% des Jahresumsatzes |

| Lieferkettensicherheit | Nicht explizit geregelt | Explizite Anforderungen in §30 |

Zentrale Neuerungen:

- Einführung der Kategorien "besonders wichtige" und "wichtige" Einrichtungen

- Stärkere Fokussierung auf Risikomanagement und kontinuierliche Verbesserung

- Erweiterte Befugnisse des BSI zur Durchsetzung der Anforderungen

- Harmonisierung mit EU-weiten Standards und Verfahren

Auswirkungen auf die Geschäftsleitung nach NIS2UmsuCG

Pflichten der Geschäftsleitung (§38)

- Verantwortung für die Umsetzung der Risikomanagement-Maßnahmen

- Überwachung der Umsetzung in der Einrichtung

- Regelmäßige Teilnahme an Schulungen zur Cybersicherheit

- Sicherstellung ausreichender Kenntnisse und Fähigkeiten zur Risikobewertung

Haftungsrisiken

- Mögliche Binnenhaftung gegenüber der Einrichtung bei Pflichtverletzungen

- Ersatzansprüche der Einrichtung bei Schäden durch Pflichtverletzungen

- Unwirksamkeit von Verzichtserklärungen oder unangemessenen Vergleichen

- Potenzielle persönliche Haftung bei schwerwiegenden Verstößen

Wichtige Hinweise:

- Die Geschäftsleitung muss Cybersicherheit als Top-Priorität behandeln

- Regelmäßige Berichterstattung über den Stand der Cybersicherheit an die Geschäftsleitung ist empfohlen

- Dokumentation aller Entscheidungen und Maßnahmen zur Cybersicherheit ist wichtig für den Haftungsschutz

Vorbereitung auf Implementing Acts der EU

Die EU-Kommission kann nach Art. 21 (5) NIS2 Durchführungsrechtsakte (Implementing Acts) erlassen, die direkt verbindlich werden und Vorrang vor nationalen Regelungen haben können.

Erwartete Implementing Acts

- Cybersecurity Internet (für DNS, TLD, Cloud, Rechenzentren, CDNs, etc.)

- Allgemeine Cybersecurity-Maßnahmen

- Definition erheblicher Vorfälle

Auswirkungen auf Unternehmen

- Mögliche Konkretisierung oder Erweiterung der Sicherheitsanforderungen

- Potenzielle Anpassung der Meldepflichten und -verfahren

- Notwendigkeit zur schnellen Anpassung interner Prozesse

Empfehlungen zur Vorbereitung:

- Beobachtung der EU-Entwicklungen und frühzeitige Analyse von Entwürfen

- Flexible Gestaltung der Cybersecurity-Prozesse für schnelle Anpassungen

- Berücksichtigung potenzieller Implementing Acts bei der Planung von IT-Projekten

- Aufbau von Expertise zu EU-Cybersecurity-Regulierungen im Unternehmen

Besonderheiten für Bundeseinrichtungen nach NIS2UmsuCG

Betroffene Einrichtungen (§29)

- Bundesbehörden

- Öffentlich-rechtlich organisierte IT-Dienstleister der Bundesverwaltung

- Bestimmte Körperschaften, Anstalten und Stiftungen des öffentlichen Rechts

Spezifische Anforderungen

- Informationssicherheit + Management nach IT-Grundschutz (§43, §44)

- Einrichtung eines Beauftragten für Informationssicherheits (ISB) (§45)

- Koordinator für Informationssicherheit auf Bundesebene (Bundes-CISO) (§48)

- Spezielle ISBs für wesentliche Digitalisierungsvorhaben (§47)

Wichtige Hinweise:

- Ausschluss bestimmter Bereiche (z.B. Verteidigung, Auswärtiges Amt, Nachrichtendienste)

- Bundesländer und Kommunen sind nicht direkt durch NIS2UmsuCG reguliert

- Besondere Bedeutung des BSI als zentrale Stelle für die Cybersicherheit des Bundes

Wechselwirkungen mit anderen Regulierungen

DSGVO und NIS2UmsuCG

- Überschneidungen bei Sicherheitsmaßnahmen und Meldepflichten

- NIS2UmsuCG ergänzt DSGVO um spezifische Cybersecurity-Anforderungen

- Mögliche Synergien bei der Implementierung von Sicherheitsmaßnahmen

- Koordinierte Meldeverfahren für Datenschutzvorfälle und Cybersecurity-Vorfälle empfohlen

Sektorspezifische Regulierungen

- TKG: Anpassungen für Telekommunikationsanbieter (§28 (4))

- EnWG: Spezielle Regelungen für Energienetzbetreiber (§28 (4))

- DORA: Ausnahmen für bestimmte Finanzunternehmen (§28 (5))

- Notwendigkeit der Harmonisierung verschiedener Regulierungsansätze

Empfehlungen für Unternehmen:

- Ganzheitlicher Compliance-Ansatz unter Berücksichtigung aller relevanten Regulierungen

- Enge Zusammenarbeit zwischen Datenschutz- und IT-Sicherheitsbeauftragten

- Regelmäßige Überprüfung der Konformität mit sich ändernden Regulierungen

- Implementierung flexibler Compliance-Strukturen zur Anpassung an neue Anforderungen

Technologische Herausforderungen und Lösungsansätze

Herausforderungen

- Implementierung von Multi-Faktor-Authentifizierung (§30 (2) Nr. 12)

- Sichere Kommunikation über verschiedene Kanäle (§30 (2) Nr. 13)

- Effektives Schwachstellenmanagement (§30 (2) Nr. 6)

- Integration von Kryptographie und Verschlüsselung (§30 (2) Nr. 9)

- Implementierung von Systemen zur Angriffserkennung für KRITIS (§31 (2))

Lösungsansätze

- Einsatz von Security Information and Event Management (SIEM) Systemen

- Implementierung von Zero Trust Architekturen

- Nutzung von Cloud-basierten Sicherheitslösungen

- Automatisierung von Patch-Management und Schwachstellenscans

- Einsatz von KI und Machine Learning für Anomalieerkennung

Best Practices:

- Regelmäßige Sicherheitsaudits und Penetrationstests zur Überprüfung der Effektivität

- Implementierung eines kontinuierlichen Verbesserungsprozesses für Cybersecurity

- Schulung und Sensibilisierung aller Mitarbeiter für neue Technologien und Bedrohungen

- Zusammenarbeit mit spezialisierten Sicherheitsdienstleistern für komplexe Anforderungen

Internationale Aspekte des NIS2UmsuCG

EU-weite Harmonisierung

- NIS2UmsuCG als Teil der EU-weiten NIS2-Umsetzung

- Vergleichbare Anforderungen in allen EU-Mitgliedstaaten

- Erleichterung grenzüberschreitender Zusammenarbeit bei Cybervorfällen

- Mögliche Vereinfachung für international tätige Unternehmen

Globale Auswirkungen

- Extraterritoriale Wirkung auf Nicht-EU-Unternehmen mit EU-Geschäft

- Potenzielle Vorbildfunktion für Cybersecurity-Regulierungen weltweit

- Mögliche Auswirkungen auf globale Lieferketten und Partnerschaften

- Herausforderungen bei der Abstimmung mit Datenlokalisierungsgesetzen anderer Länder

Strategische Überlegungen für Unternehmen:

- Entwicklung einer globalen Cybersecurity-Strategie unter Berücksichtigung verschiedener Rechtsräume

- Nutzung der NIS2UmsuCG-Compliance als Wettbewerbsvorteil im internationalen Geschäft

- Aktive Beteiligung an internationalen Cybersecurity-Initiativen und Informationsaustausch

- Vorbereitung auf mögliche globale Standardisierung von Cybersecurity-Anforderungen

Finanzielle Implikationen der NIS2UmsuCG-Umsetzung

Kostenaspekte

- Investitionen in neue Sicherheitstechnologien und -tools

- Personalkosten für zusätzliche Cybersecurity-Experten

- Schulungs- und Sensibilisierungsmaßnahmen für Mitarbeiter

- Kosten für externe Audits und Zertifizierungen

- Potenzielle Versicherungskosten für Cyberrisiken

Potenzielle Einsparungen und Vorteile

- Reduzierung von Kosten durch verhinderte Cybervorfälle

- Effizienzsteigerungen durch verbesserte IT-Prozesse

- Mögliche Reduzierung von Versicherungsprämien

- Wettbewerbsvorteile durch erhöhtes Kundenvertrauen

- Vermeidung von Bußgeldern und Reputationsschäden

Finanzielle Planungsempfehlungen:

- Durchführung einer detaillierten Kosten-Nutzen-Analyse für NIS2UmsuCG-Maßnahmen

- Entwicklung eines mehrjährigen Budgetplans für Cybersecurity-Investitionen

- Berücksichtigung von Cybersecurity-Aspekten bei allen IT-Investitionsentscheidungen

- Regelmäßige Überprüfung und Anpassung der Cybersecurity-Budgets

Implementierung eines NIS2UmsuCG-konformen Risikomanagements

Kernelemente des Risikomanagements (§30)

- Risikoanalyse und Bewertung der Informationssysteme

- Entwicklung und Umsetzung von Risikominderungsstrategien

- Regelmäßige Überprüfung und Anpassung der Maßnahmen

- Integration in bestehende Unternehmens-Risikomanagementprozesse

- Berücksichtigung von Lieferkettenrisiken (§30 (2) Nr. 4)

Praktische Umsetzungsschritte

- Etablierung eines Cyber-Risiko-Gremiums unter Einbeziehung der Geschäftsleitung

- Entwicklung eines Risikobewertungsmodells spezifisch für Cybersicherheit

- Implementierung von Risiko-KPIs und regelmäßigem Reporting

- Integration von Cybersicherheitsrisiken in die Geschäftskontinuitätsplanung

- Schulung von Mitarbeitern in Risikobewertung und -management

Best Practices für das Risikomanagement:

- Nutzung anerkannter Frameworks wie NIST Cybersecurity Framework oder ISO 27005

- Durchführung regelmäßiger Threat Intelligence Analysen zur Identifikation neuer Risiken

- Entwicklung von Szenarien für verschiedene Cyberangriffe und deren potenzielle Auswirkungen

- Einbeziehung externer Experten für unabhängige Risikobewertungen

- Regelmäßige Überprüfung der Wirksamkeit von Risikominderungsmaßnahmen durch Audits und Tests

Aufbau eines NIS2UmsuCG-konformen Incident Response Prozesses

Kernelemente des Incident Response (§32)

- Etablierung eines 24/7 Incident Response Teams

- Entwicklung eines detaillierten Incident Response Plans

- Implementierung von Systemen zur schnellen Erkennung von Vorfällen

- Festlegung von Meldeprozessen (intern und extern)

- Regelmäßige Übungen und Simulationen von Cybervorfällen

Meldepflichten und -prozesse

- Erstmeldung an das BSI innerhalb von 24 Stunden

- Folgemeldung innerhalb von 72 Stunden mit Bewertung

- Abschlussmeldung innerhalb eines Monats

- Einrichtung eines internen Eskalationsprozesses

- Vorbereitung von Kommunikationsvorlagen für verschiedene Szenarien

Empfehlungen für effektives Incident Management:

- Implementierung eines Security Information and Event Management (SIEM) Systems

- Etablierung klarer Verantwortlichkeiten und Kommunikationswege im Krisenfall

- Regelmäßige Schulungen des Incident Response Teams zu neuen Bedrohungen und Technologien

- Zusammenarbeit mit spezialisierten Forensik-Dienstleistern für komplexe Vorfälle

- Kontinuierliche Verbesserung des Incident Response Prozesses basierend auf Lessons Learned

Supply Chain Security nach NIS2UmsuCG

Anforderungen an die Lieferkettensicherheit (§30 (2) Nr. 4, 5)

- Bewertung der Cybersicherheitsrisiken in der Lieferkette

- Integration von Sicherheitsanforderungen in Lieferantenverträge

- Regelmäßige Überprüfung der Sicherheitsmaßnahmen von Zulieferern

- Berücksichtigung von Sicherheitsaspekten bei der Beschaffung von IT-Systemen

- Entwicklung von Notfallplänen für Lieferkettenunterbrechungen

Umsetzungsstrategien

- Entwicklung eines Lieferanten-Risikomanagement-Frameworks

- Durchführung von Sicherheitsaudits bei kritischen Zulieferern

- Implementierung von Secure Software Development Lifecycle (SSDLC) Prozessen

- Etablierung eines Vulnerability Disclosure Programms für Zulieferer

- Förderung des Informationsaustauschs zu Bedrohungen in der Lieferkette

Best Practices für Supply Chain Security:

- Nutzung von Cybersecurity-Ratings oder Zertifizierungen zur Bewertung von Zulieferern

- Implementierung von Zero Trust Architekturen für Zulieferer-Zugriffe

- Regelmäßige gemeinsame Cybersecurity-Übungen mit kritischen Zulieferern

- Entwicklung von Incident Response Plänen speziell für Lieferkettenvorfälle

- Förderung der Transparenz und des Informationsaustauschs in der gesamten Lieferkette

NIS2UmsuCG-konforme Schulungs- und Awareness-Programme

Anforderungen an Schulungen (§30 (2) Nr. 8)

- Vermittlung grundlegender Methoden der Computer- und Netzsicherheit

- Schulung zu Prinzipien der Cyberhygiene

- Regelmäßige Fortbildungen für alle Mitarbeiter

- Spezielle Schulungen für IT- und Sicherheitspersonal

- Sensibilisierung der Geschäftsleitung für Cybersicherheitsrisiken

Implementierungsstrategien

- Entwicklung eines unternehmensweiten Schulungsplans

- Einsatz von E-Learning-Plattformen für skalierbare Schulungen

- Durchführung regelmäßiger Phishing-Simulationen

- Organisation von "Cyber Security Awareness Monaten"

- Integration von Cybersicherheit in Onboarding-Prozesse neuer Mitarbeiter

Innovative Ansätze für Cybersecurity-Schulungen:

- Nutzung von Gamification-Elementen zur Steigerung der Mitarbeiterengagements

- Einsatz von Virtual Reality für realitätsnahe Simulationen von Cybervorfällen

- Entwicklung von personalisierten Lernpfaden basierend auf Rollenprofile und Vorkenntnissen

- Integration von Microlearning-Einheiten in den Arbeitsalltag

- Etablierung eines internen "Cyber Champion" Programms zur Förderung von Sicherheitskultur

Implementierung von Kryptographie und Verschlüsselung gemäß NIS2UmsuCG

Anforderungen (§30 (2) Nr. 9)

- Einsatz von Kryptographie zur Sicherung von Daten in Ruhe und in Transit

- Implementierung von Ende-zu-Ende-Verschlüsselung für sensible Kommunikation

- Sichere Verwaltung von kryptographischen Schlüsseln

- Regelmäßige Überprüfung und Aktualisierung kryptographischer Verfahren

- Berücksichtigung zukünftiger Bedrohungen (z.B. Quantencomputer)

Umsetzungsstrategien

- Entwicklung einer unternehmensweiten Kryptographie-Policy

- Implementierung von Disk Encryption für alle Endgeräte

- Einsatz von VPNs oder Zero Trust Network Access (ZTNA) für Remote-Zugriffe

- Nutzung von Hardware Security Modules (HSM) für Schlüsselverwaltung

- Integration von Verschlüsselung in Cloud-Services und Datenspeicher

Best Practices für Kryptographie und Verschlüsselung:

- Verwendung von bewährten, offenen kryptographischen Standards (z.B. AES, RSA, ECC)

- Implementierung von Perfect Forward Secrecy (PFS) für Kommunikationskanäle

- Regelmäßige Durchführung von Kryptoanalysen und Penetrationstests

- Schulung von Entwicklern in sicherer Implementierung kryptographischer Verfahren

- Vorbereitung auf Post-Quantum-Kryptographie durch frühzeitige Planung und Tests

Umsetzung der Anforderungen an Multi-Faktor-Authentifizierung (MFA)

NIS2UmsuCG-Vorgaben (§30 (2) Nr. 12)

- Implementierung von MFA für alle kritischen Systeme und Anwendungen

- Sicherstellung der kontinuierlichen Authentifizierung

- Berücksichtigung verschiedener Authentifizierungsfaktoren (Wissen, Besitz, Inhärenz)

- Integration von MFA in Remote-Zugriffslösungen

- Regelmäßige Überprüfung und Aktualisierung der MFA-Methoden

Implementierungsstrategien

- Auswahl und Implementierung geeigneter MFA-Lösungen (z.B. Token, Biometrie, Push-Notifications)

- Integration von MFA in Single Sign-On (SSO) Systeme

- Implementierung von risikobasierter Authentifizierung

- Schulung der Mitarbeiter zur korrekten Nutzung von MFA

- Entwicklung von Notfallprozessen für MFA-Ausfälle

Fortgeschrittene MFA-Konzepte:

- Implementierung von adaptiver MFA basierend auf Benutzerverhalten und Kontextinformationen

- Nutzung von FIDO2-Standards für passwortlose Authentifizierung

- Integration von Continuous Authentication-Technologien für erhöhte Sicherheit

- Berücksichtigung von Usability-Aspekten bei der MFA-Implementierung

- Regelmäßige Überprüfung neuer MFA-Technologien auf Eignung und Sicherheit

Schwachstellenmanagement nach NIS2UmsuCG

Gesetzliche Anforderungen (§30 (2) Nr. 6)

- Systematische Identifikation und Bewertung von Schwachstellen

- Implementierung eines Prozesses zur zeitnahen Behebung von Schwachstellen

- Etablierung eines Vulnerability Disclosure Prozesses

- Regelmäßige Durchführung von Schwachstellenscans und Penetrationstests

- Dokumentation und Nachverfolgung aller identifizierten Schwachstellen

Umsetzungsstrategien

- Implementierung eines Vulnerability Management Systems

- Integration von automatisierten Schwachstellenscans in CI/CD-Pipelines

- Etablierung eines Risk-Based Vulnerability Management Ansatzes

- Schulung von Entwicklern in sicherer Softwareentwicklung

- Zusammenarbeit mit externen Security Researchern durch Bug Bounty Programme

Fortgeschrittene Schwachstellenmanagement-Praktiken:

- Einsatz von KI und Machine Learning zur Priorisierung von Schwachstellen

- Implementierung von Virtual Patching für kritische Systeme

- Durchführung regelmäßiger Red Team Übungen zur Identifikation komplexer Schwachstellen

- Integration von Threat Intelligence in den Schwachstellenmanagement-Prozess

- Entwicklung von individuellen Schwachstellen-Bewertungsmodellen basierend auf Unternehmensrisiken

Implementierung sicherer Kommunikation gemäß NIS2UmsuCG

Gesetzliche Vorgaben (§30 (2) Nr. 13)

- Sicherstellung der Vertraulichkeit, Integrität und Verfügbarkeit der Kommunikation

- Implementierung sicherer Sprach-, Video- und Textkommunikation

- Schutz vor unbefugtem Zugriff und Manipulation von Kommunikationsdaten

- Gewährleistung der Authentizität von Kommunikationspartnern

- Berücksichtigung der Sicherheit bei der Nutzung von Cloud-basierten Kommunikationsdiensten

Umsetzungsstrategien

- Implementierung von Ende-zu-Ende-Verschlüsselung für alle Kommunikationskanäle

- Nutzung von sicheren Protokollen (z.B. TLS 1.3, SRTP) für Netzwerkkommunikation

- Einsatz von Virtual Private Networks (VPNs) für Remote-Kommunikation

- Implementierung von Secure Email Gateways mit fortgeschrittenen Filterfunktionen

- Regelmäßige Sicherheitsaudits und Penetrationstests der Kommunikationsinfrastruktur

Innovative Ansätze für sichere Kommunikation:

- Einsatz von Quantum Key Distribution (QKD) für hochsichere Kommunikationsverbindungen

- Implementierung von Zero Trust Network Access (ZTNA) für sichere Remote-Zugriffsszenarien

- Nutzung von Blockchain-Technologie zur Sicherstellung der Integrität von Kommunikationsdaten

- Integration von KI-basierten Anomalieerkennungssystemen in Kommunikationsnetzwerke

- Entwicklung und Implementierung unternehmenseigener Secure Messaging Plattformen

Umsetzung der Anforderungen an die Geschäftskontinuität und das Krisenmanagement

Gesetzliche Vorgaben (§30 (2) Nr. 3)

- Entwicklung und Implementierung von Business Continuity Plänen

- Etablierung von Disaster Recovery Maßnahmen

- Sicherstellung der Aufrechterhaltung kritischer Dienste im Krisenfall

- Regelmäßige Tests und Übungen zur Krisenreaktion

- Integration von Cybersecurity in das allgemeine Krisenmanagement

Implementierungsstrategien

- Durchführung regelmäßiger Business Impact Analysen

- Implementierung redundanter IT-Infrastrukturen und Backup-Systeme

- Entwicklung von Notfallkommunikationsplänen

- Etablierung eines Krisen-Entscheidungsgremiums

- Regelmäßige Durchführung von Tabletop-Übungen und Simulationen

Fortgeschrittene Konzepte:

- Implementierung von automatisierten Failover-Mechanismen für kritische Systeme

- Nutzung von KI zur Vorhersage potenzieller Krisensituationen

- Entwicklung von Szenarien für komplexe, mehrstufige Cyberangriffe

- Integration von Lieferanten und Partnern in Krisenmanagementübungen

- Etablierung eines kontinuierlichen Verbesserungsprozesses basierend auf Lessons Learned

Implementierung von Sicherheitsmaßnahmen in der Softwareentwicklung

NIS2UmsuCG-Anforderungen (§30 (2) Nr. 5)

- Integration von Sicherheit in den gesamten Softwareentwicklungszyklus

- Implementierung sicherer Entwicklungspraktiken und -methoden

- Durchführung regelmäßiger Sicherheitsüberprüfungen und -tests

- Sicherstellung der Integrität von Entwicklungsumgebungen und -tools

- Berücksichtigung von Sicherheitsaspekten bei der Softwarewartung und -aktualisierung

Umsetzungsstrategien

- Implementierung eines Secure Software Development Lifecycle (SSDLC)

- Einsatz von statischen und dynamischen Codeanalysetools

- Durchführung regelmäßiger Security Reviews und Penetrationstests

- Implementierung von Secure Coding Guidelines und -Standards

- Schulung und Zertifizierung von Entwicklern in sicherer Softwareentwicklung

Best Practices für Secure Development:

- Integration von Security Champions in Entwicklungsteams

- Implementierung von Threat Modeling in der Designphase

- Nutzung von Container-Technologien und Microservices für verbesserte Isolation

- Einsatz von Infrastructure as Code (IaC) mit integrierten Sicherheitschecks

- Implementierung von kontinuierlichen Sicherheitstests in CI/CD-Pipelines

Datenschutz und NIS2UmsuCG: Synergien und Herausforderungen

Überschneidungen mit der DSGVO

- Ähnliche Anforderungen an technische und organisatorische Maßnahmen

- Überschneidungen bei Meldepflichten für Vorfälle

- Notwendigkeit zur Gewährleistung der Vertraulichkeit personenbezogener Daten

- Anforderungen an die Dokumentation von Sicherheitsmaßnahmen

- Berücksichtigung von Datenschutz-by-Design und -by-Default

Herausforderungen und Lösungsansätze

- Abstimmung der Meldeprozesse für NIS2UmsuCG und DSGVO

- Integration von Datenschutz-Folgenabschätzungen in NIS2-Risikoanalysen

- Harmonisierung von Sicherheits- und Datenschutzaudits

- Entwicklung ganzheitlicher Datenschutz- und Cybersicherheitsstrategien

- Schulung von Mitarbeitern zu beiden Regulierungen

Strategien für eine integrierte Compliance:

- Entwicklung eines integrierten Managementsystems für Informationssicherheit und Datenschutz

- Implementierung von Privacy Enhancing Technologies (PETs) zur Unterstützung beider Regulierungen

- Etablierung einer Cross-Functional Task Force für NIS2UmsuCG und DSGVO Compliance

- Nutzung von Data Protection Impact Assessments (DPIA) zur Unterstützung der NIS2-Risikoanalyse

- Entwicklung von Datenschutz-Metriken zur Messung der Effektivität von Sicherheitsmaßnahmen

Vorbereitung auf BSI-Prüfungen und Audits nach NIS2UmsuCG

Prüfungsanforderungen (§61, §62)

- Regelmäßige Nachweise für Betreiber kritischer Anlagen alle 3 Jahre (§39)

- Mögliche stichprobenartige Überprüfungen durch das BSI

- Potenzielle Tiefenprüfungen bei einzelnen Einrichtungen

- Verpflichtung zur Vorlage von Dokumentationen und Nachweisen

- Mögliche Vor-Ort-Prüfungen durch BSI-Mitarbeiter

Vorbereitungsstrategien

- Etablierung eines kontinuierlichen Compliance-Monitoring-Prozesses

- Durchführung regelmäßiger interner Audits und Selbstbewertungen

- Implementierung eines zentralen Dokumenten-Managementsystems für Nachweise

- Schulung von Mitarbeitern in Audit-Vorbereitung und -Durchführung

- Etablierung eines Prozesses zur schnellen Behebung identifizierter Mängel

Best Practices für erfolgreiche BSI-Prüfungen:

- Durchführung von Mock-Audits zur Simulation von BSI-Prüfungen

- Entwicklung eines Audit-Readiness-Programms mit klaren Verantwortlichkeiten

- Implementierung von Audit-Management-Software zur Automatisierung von Prozessen

- Etablierung eines kontinuierlichen Verbesserungsprozesses basierend auf Audit-Ergebnissen

- Aufbau einer kooperativen Beziehung zum BSI durch proaktive Kommunikation

Cloud Security im Kontext des NIS2UmsuCG

Anforderungen an Cloud-Nutzung

- Sicherstellung der Datenintegrität und -vertraulichkeit in der Cloud

- Implementierung von Zugriffskontrollen und Verschlüsselung

- Gewährleistung der Verfügbarkeit von Cloud-Diensten

- Überwachung und Kontrolle von Cloud-Ressourcen

- Berücksichtigung von Compliance-Anforderungen bei der Cloud-Nutzung

Umsetzungsstrategien

- Durchführung umfassender Risikoanalysen vor Cloud-Migration

- Implementierung von Cloud Access Security Brokers (CASBs)

- Nutzung von Cloud-nativen Sicherheitslösungen

- Etablierung eines Cloud Governance Frameworks

- Regelmäßige Sicherheitsaudits der Cloud-Umgebungen

Fortgeschrittene Cloud-Sicherheitskonzepte:

- Implementierung von Cloud Security Posture Management (CSPM)

- Nutzung von Confidential Computing für sensible Datenverarbeitung

- Einsatz von Multi-Cloud-Strategien zur Risikominimierung

- Implementierung von Zero Trust Architekturen in Cloud-Umgebungen

- Automatisierung von Sicherheitskontrollen durch Infrastructure as Code (IaC)

Implementierung von Security Information and Event Management (SIEM) gemäß NIS2UmsuCG

Relevanz für NIS2UmsuCG

- Unterstützung bei der Erkennung und Analyse von Sicherheitsvorfällen

- Ermöglichung einer schnellen Reaktion auf Bedrohungen

- Zentralisierte Überwachung und Protokollierung von Sicherheitsereignissen

- Unterstützung bei der Erfüllung von Meldepflichten

- Bereitstellung von Daten für Compliance-Nachweise und Audits

Implementierungsstrategien

- Auswahl und Implementierung einer geeigneten SIEM-Lösung

- Integration aller relevanten Systeme und Datenquellen

- Entwicklung von angepassten Use Cases und Alarmierungsregeln

- Schulung des Sicherheitspersonals in SIEM-Nutzung und -Analyse

- Etablierung von Prozessen zur kontinuierlichen Optimierung des SIEM

Fortgeschrittene SIEM-Konzepte:

- Integration von Threat Intelligence Feeds zur proaktiven Bedrohungserkennung

- Implementierung von User and Entity Behavior Analytics (UEBA)

- Nutzung von Machine Learning zur Anomalieerkennung und Reduzierung von False Positives

- Automatisierung von Incident Response Prozessen durch SOAR-Integration

- Entwicklung von Custom Analytics für branchenspezifische Bedrohungen

Industrielle Kontrollsysteme (ICS) und SCADA im Kontext des NIS2UmsuCG

Spezifische Herausforderungen

- Sicherstellung der Verfügbarkeit und Integrität von ICS/SCADA-Systemen

- Schutz vor Cyberangriffen auf kritische Infrastrukturen

- Umgang mit veralteten oder proprietären Systemen

- Integration von IT- und OT-Sicherheit

- Erfüllung regulatorischer Anforderungen in industriellen Umgebungen

Sicherheitsmaßnahmen

- Implementierung von Netzwerksegmentierung und Firewalls

- Einsatz von Industrial-grade Security Information and Event Management (SIEM)

- Regelmäßige Vulnerability Assessments und Penetrationstests

- Entwicklung spezifischer Incident Response Pläne für ICS/SCADA

- Schulung des Personals in ICS/SCADA-spezifischer Cybersicherheit

Innovative Ansätze für ICS/SCADA-Sicherheit:

- Implementierung von Zero Trust Architekturen in industriellen Umgebungen

- Nutzung von KI-basierten Anomalieerkennungssystemen für ICS/SCADA

- Einsatz von Digital Twins zur sicheren Simulation und Analyse von ICS

- Entwicklung von ICS-spezifischen Security Orchestration and Automated Response (SOAR) Lösungen

- Integration von Blockchain-Technologie zur Sicherstellung der Integrität von ICS-Daten

Implementierung von Zero Trust Architekturen im Rahmen des NIS2UmsuCG

Relevanz für NIS2UmsuCG

- Erfüllung der Anforderungen an Zugriffskontrollen (§30 (2) Nr. 11)

- Verbesserung der Netzwerksicherheit und Segmentierung

- Unterstützung bei der Umsetzung des Prinzips der geringsten Privilegien

- Erhöhung der Sicherheit in hybriden und Cloud-Umgebungen

- Verbesserung der Visibilität und Kontrolle über Datenflüsse

Implementierungsstrategien

- Durchführung einer umfassenden Bestandsaufnahme aller Ressourcen und Datenflüsse

- Implementierung von Micro-Segmentierung im Netzwerk

- Einführung von kontinuierlicher Authentifizierung und Autorisierung

- Einsatz von Software-Defined Perimeter (SDP) Technologien

- Integration von Threat Intelligence in die Zero Trust Architektur

Fortgeschrittene Zero Trust Konzepte:

- Implementierung von Just-in-Time (JIT) und Just-Enough-Access (JEA) Prinzipien

- Nutzung von KI und Machine Learning für dynamische Risikobeurteilungen

- Entwicklung von Zero Trust Data Protection Strategien

- Integration von Zero Trust in DevOps-Prozesse (DevSecOps)

- Implementierung von Zero Trust für IoT und OT-Umgebungen

Cybersecurity-Metriken und KPIs zur NIS2UmsuCG-Compliance

Bedeutung von Metriken

- Messung der Effektivität von Sicherheitsmaßnahmen

- Unterstützung bei der Erfüllung der Berichtspflichten

- Ermöglichung datenbasierter Entscheidungen im Sicherheitsmanagement

- Nachweis der Compliance gegenüber Aufsichtsbehörden

- Identifikation von Verbesserungspotentialen in der Cybersecurity

Wichtige Metriken und KPIs

- Mean Time to Detect (MTTD) und Mean Time to Respond (MTTR) bei Sicherheitsvorfällen

- Patch Management Effizienz (z.B. Zeit bis zur Schließung kritischer Schwachstellen)

- Erfolgsrate von Phishing-Simulationen und Awareness-Trainings

- Anzahl und Schweregrad von Sicherheitsvorfällen

- Compliance-Rate mit internen Sicherheitsrichtlinien

Fortgeschrittene Metriken und Analysen:

- Entwicklung eines Cybersecurity-Reifegradmodells basierend auf NIS2UmsuCG-Anforderungen

- Implementierung von Risk-based Metriken zur Priorisierung von Sicherheitsmaßnahmen

- Nutzung von Predictive Analytics zur Vorhersage potenzieller Sicherheitsrisiken

- Entwicklung von Business Impact Metriken zur Quantifizierung des Wertes von Cybersecurity

- Integration von Threat Intelligence Metriken zur Bewertung der externen Bedrohungslage

Cybersecurity-Versicherungen im Kontext des NIS2UmsuCG

Rolle von Cyberversicherungen

- Abdeckung finanzieller Risiken bei Cybervorfällen

- Unterstützung bei der Erfüllung von Haftungsanforderungen

- Mögliche Reduzierung von Bußgeldern bei Compliance-Verstößen

- Zugang zu Expertenunterstützung im Krisenfall

- Anreiz zur Verbesserung der Cybersicherheitsmaßnahmen

Herausforderungen und Überlegungen

- Komplexität bei der Bewertung von Cyberrisiken

- Notwendigkeit der Anpassung von Policen an NIS2UmsuCG-Anforderungen

- Mögliche Deckungslücken bei spezifischen NIS2UmsuCG-Vorfällen

- Auswirkungen der Versicherung auf die Meldepflichten

- Balance zwischen Versicherungsschutz und eigenen Sicherheitsmaßnahmen

Strategien für effektiven Versicherungsschutz:

- Durchführung detaillierter Risikoanalysen als Basis für die Versicherungsauswahl

- Abstimmung der Versicherungsdeckung mit den spezifischen NIS2UmsuCG-Anforderungen

- Regelmäßige Überprüfung und Anpassung des Versicherungsschutzes an sich ändernde Bedrohungslagen

- Integration von Versicherungsaspekten in das gesamte Cybersecurity-Managementsystem

- Nutzung von Versicherungsaudits zur Identifikation von Verbesserungspotentialen in der Cybersecurity

Künstliche Intelligenz und Machine Learning in der NIS2UmsuCG-Compliance

Einsatzbereiche von KI/ML

- Automatisierte Erkennung von Anomalien und Bedrohungen

- Prädiktive Analysen zur Vorhersage potenzieller Sicherheitsrisiken

- Optimierung der Ressourcenallokation für Sicherheitsmaßnahmen

- Unterstützung bei der Analyse großer Datenmengen für Compliance-Berichte

- Automatisierung von Incident Response Prozessen

Implementierungsstrategien

- Integration von KI-gestützten SIEM- und SOAR-Lösungen

- Entwicklung von ML-Modellen zur Risikobewertung

- Einsatz von Natural Language Processing für die Analyse von Sicherheitsrichtlinien

- Implementierung von KI-basierten Zugriffskontrollen

- Nutzung von Deep Learning für fortgeschrittene Malware-Erkennung

Herausforderungen und Best Practices:

- Sicherstellung der Transparenz und Erklärbarkeit von KI-Entscheidungen

- Berücksichtigung ethischer Aspekte beim Einsatz von KI in der Cybersicherheit

- Kontinuierliches Training und Anpassung der ML-Modelle an neue Bedrohungen

- Integration von menschlicher Expertise zur Validierung von KI-Ergebnissen

- Entwicklung von Strategien zum Umgang mit KI-generierten False Positives und False Negatives

Sektorübergreifende Zusammenarbeit und Informationsaustausch nach NIS2UmsuCG

Bedeutung der Kooperation

- Verbesserung der gesamtgesellschaftlichen Cyber-Resilienz

- Schnellere Erkennung und Reaktion auf sektorübergreifende Bedrohungen

- Austausch von Best Practices und Lessons Learned

- Effizientere Nutzung von Ressourcen im Kampf gegen Cyberkriminalität

- Stärkung der nationalen Cybersicherheitsstrategie

Umsetzungsmöglichkeiten

- Teilnahme an sektorspezifischen und -übergreifenden ISACs (Information Sharing and Analysis Centers)

- Etablierung von Public-Private-Partnerships im Bereich Cybersicherheit

- Nutzung von standardisierten Formaten für den Threat Intelligence Austausch (z.B. STIX/TAXII)

- Teilnahme an gemeinsamen Cybersicherheitsübungen

- Engagement in Branchenverbänden und Arbeitsgruppen zur NIS2UmsuCG-Umsetzung

Herausforderungen und Lösungsansätze:

- Entwicklung von Vertrauensmechanismen für den sicheren Informationsaustausch

- Berücksichtigung datenschutzrechtlicher Aspekte beim Austausch von Bedrohungsinformationen

- Implementierung von Anonymisierungs- und Pseudonymisierungstechniken für sensible Daten

- Etablierung klarer Prozesse und Verantwortlichkeiten für den Informationsaustausch

- Nutzung von Blockchain-Technologie zur sicheren und transparenten Informationsverteilung

Implementierung von DevSecOps im Rahmen des NIS2UmsuCG

Relevanz für NIS2UmsuCG

- Integration von Sicherheit in den gesamten Softwareentwicklungszyklus (§30 (2) Nr. 5)

- Verbesserung der Reaktionsgeschwindigkeit auf Sicherheitsbedrohungen

- Förderung einer Kultur der kontinuierlichen Sicherheitsverbesserung

- Unterstützung bei der Einhaltung von Sicherheitsstandards und -richtlinien

- Ermöglichung einer schnelleren und sichereren Bereitstellung von Anwendungen

Implementierungsstrategien

- Integration von Sicherheitstests in CI/CD-Pipelines

- Implementierung von Infrastructure as Code (IaC) mit integrierten Sicherheitschecks

- Automatisierung von Compliance-Checks und -Berichten

- Einführung von Threat Modeling in frühen Phasen der Entwicklung

- Etablierung von Cross-Functional Teams mit Sicherheitsexperten

Best Practices für DevSecOps:

- Implementierung von Shift-Left Security Practices

- Nutzung von Container-Sicherheitslösungen und Image-Scanning

- Einsatz von Security as Code für konsistente Sicherheitskonfigurationen

- Durchführung regelmäßiger Security Champions Programme

- Integration von Runtime Application Self-Protection (RASP) Technologien

Cybersecurity-Schulungen und Awareness-Programme im Kontext des NIS2UmsuCG

Anforderungen und Ziele

- Erfüllung der Schulungsanforderungen gemäß §30 (2) Nr. 8

- Sensibilisierung aller Mitarbeiter für Cybersicherheitsrisiken

- Vermittlung von Grundlagen der Computer- und Netzsicherheit

- Förderung einer unternehmensweiten Sicherheitskultur

- Reduzierung des menschlichen Faktors als Sicherheitsrisiko

Implementierungsstrategien

- Entwicklung rollenspezifischer Schulungsprogramme

- Einsatz von E-Learning-Plattformen für skalierbare Schulungen

- Durchführung regelmäßiger Phishing-Simulationen

- Organisation von "Cyber Security Awareness Monaten"

- Integration von Gamification-Elementen zur Steigerung der Teilnahme

Innovative Schulungsansätze:

- Nutzung von Virtual Reality für immersive Sicherheitsszenarien

- Implementierung von Microlearning für kontinuierliche Wissensvermittlung

- Entwicklung von personalisierten Lernpfaden basierend auf individuellen Risikoanalysen

- Einsatz von KI-gestützten Chatbots für On-Demand-Sicherheitsberatung

- Durchführung von abteilungsübergreifenden Cybersecurity-Wettbewerben

IoT-Sicherheit und NIS2UmsuCG-Compliance

Herausforderungen

- Integration einer Vielzahl von IoT-Geräten in bestehende Netzwerke

- Sicherstellung der Compliance heterogener IoT-Umgebungen

- Verwaltung und Aktualisierung von IoT-Firmware und -Software

- Schutz sensibler Daten, die von IoT-Geräten gesammelt und verarbeitet werden

- Erkennung und Reaktion auf IoT-spezifische Bedrohungen

Lösungsansätze

- Implementierung von IoT-spezifischen Sicherheitsrichtlinien und -standards

- Einsatz von Network Segmentation und Microsegmentation für IoT-Geräte

- Nutzung von IoT Security Platforms zur zentralen Verwaltung und Überwachung

- Durchführung regelmäßiger Sicherheitsaudits und Penetrationstests für IoT-Umgebungen

- Implementierung von Zero Trust Architekturen für IoT-Netzwerke

Fortgeschrittene IoT-Sicherheitskonzepte:

- Einsatz von Blockchain für sichere IoT-Datenauthentifizierung und -integrität

- Implementierung von Edge Computing für lokale Datenverarbeitung und reduzierte Angriffsflächen

- Nutzung von KI-basierten Anomalieerkennungssystemen speziell für IoT-Netzwerke

- Entwicklung von IoT-spezifischen Incident Response Plänen und Playbooks

- Integration von IoT-Sicherheit in das gesamte Unternehmens-Risikomanagement

Datenschutz und Privacy by Design in der NIS2UmsuCG-Umsetzung

Synergien mit DSGVO

- Integrierter Ansatz für Datenschutz und Informationssicherheit

- Berücksichtigung von Privacy by Design bei Sicherheitsmaßnahmen

- Harmonisierung von Meldepflichten für Sicherheits- und Datenschutzvorfälle

- Gemeinsame Nutzung von Risikobewertungsmethoden

- Stärkung des Vertrauens von Kunden und Partnern

Umsetzungsstrategien

- Integration von Datenschutz-Folgenabschätzungen in Sicherheitsanalysen

- Implementierung von Datenschutz-Dashboards für Transparenz und Kontrolle

- Entwicklung von kombinierten Schulungsprogrammen für Datenschutz und Cybersicherheit

- Einsatz von Privacy Enhancing Technologies (PETs) in Sicherheitslösungen

- Etablierung eines integrierten Managementsystems für Informationssicherheit und Datenschutz

Innovative Ansätze:

- Nutzung von Federated Learning für datenschutzfreundliche KI-Anwendungen in der Cybersicherheit

- Implementierung von Homomorphic Encryption für sichere Datenverarbeitung

- Entwicklung von Self-Sovereign Identity Lösungen für verbesserte Zugriffskontrolle

- Einsatz von Differential Privacy Techniken in Sicherheitsanalysen und -berichten

- Integration von Privacy Scoring in Risikobewertungsmodelle

Quantencomputing und Post-Quantum-Kryptographie im Kontext des NIS2UmsuCG

Zukünftige Herausforderungen

- Potenzielle Bedrohung für aktuelle kryptographische Verfahren

- Notwendigkeit der frühzeitigen Vorbereitung auf Quantum-Supremacy

- Sicherstellung der langfristigen Vertraulichkeit sensibler Daten

- Anpassung der Infrastruktur an Post-Quantum-Algorithmen

- Berücksichtigung in der langfristigen Sicherheitsstrategie gemäß NIS2UmsuCG

Vorbereitende Maßnahmen

- Durchführung von Krypto-Agilität-Assessments

- Erstellung eines Inventars quantenanfälliger Systeme und Daten

- Entwicklung einer Migrationsstrategie zu quantensicheren Algorithmen

- Teilnahme an Standardisierungsprozessen für Post-Quantum-Kryptographie

- Schulung von IT-Personal in quantenresistenten Technologien

Innovative Ansätze:

- Implementierung hybrider Kryptosysteme als Übergangslösung

- Nutzung von Quantum Key Distribution (QKD) für hochsichere Kommunikation

- Erforschung von Quantum-Safe Blockchain-Technologien

- Entwicklung von Simulationsumgebungen für Post-Quantum-Szenarien

- Etablierung von Partnerschaften mit Forschungseinrichtungen für Quantentechnologie

Cyber-Resilienz und Business Continuity nach NIS2UmsuCG

Kernaspekte der Resilienz

- Implementierung robuster Business Continuity Management (BCM) Systeme

- Entwicklung und regelmäßige Aktualisierung von Notfallplänen

- Durchführung regelmäßiger Krisensimulationen und Übungen

- Sicherstellung der Verfügbarkeit kritischer Systeme und Daten

- Integration von Cyber-Resilienz in die Unternehmenskultur

Umsetzungsstrategien

- Durchführung umfassender Business Impact Analysen

- Implementierung redundanter IT-Infrastrukturen und Backup-Systeme

- Entwicklung von Incident Response und Disaster Recovery Plänen

- Etablierung eines Krisen-Entscheidungsgremiums

- Regelmäßige Überprüfung und Anpassung der Resilienzstrategien

Fortgeschrittene Resilienz-Konzepte:

- Implementierung von Chaos Engineering zur Stärkung der Systemresilienz

- Nutzung von KI für prädiktive Wartung und frühzeitige Problemerkennung

- Entwicklung von Self-Healing Systemen für automatisierte Wiederherstellung

- Integration von Cyber-Resilienz-Metriken in Unternehmens-KPIs

- Etablierung branchenübergreifender Resilienz-Netzwerke für gegenseitige Unterstützung

Implementierung von Security Orchestration, Automation and Response (SOAR) für NIS2UmsuCG

Vorteile von SOAR

- Beschleunigung der Reaktionszeit auf Sicherheitsvorfälle

- Standardisierung und Automatisierung von Sicherheitsprozessen

- Verbesserte Effizienz und Genauigkeit bei der Vorfallsbearbeitung

- Erleichterung der Einhaltung von Meldepflichten gemäß NIS2UmsuCG

- Unterstützung bei der Erfüllung von Dokumentationspflichten

Implementierungsstrategien

- Integration von SOAR mit bestehenden Sicherheitstools (SIEM, EDR, etc.)

- Entwicklung und Implementierung von Playbooks für häufige Sicherheitsvorfälle

- Automatisierung der Datensammlung und -analyse für Incident Response

- Einrichtung von Workflows für die automatisierte Berichterstattung an Behörden

- Kontinuierliche Optimierung und Erweiterung der SOAR-Funktionalitäten

Fortgeschrittene SOAR-Konzepte:

- Einsatz von Machine Learning zur Verbesserung der Entscheidungsfindung in SOAR-Prozessen

- Integration von Threat Intelligence Feeds für kontextbezogene Automatisierung

- Entwicklung branchenspezifischer SOAR-Playbooks für NIS2UmsuCG-relevante Szenarien

- Implementierung von Self-Learning SOAR-Systemen zur kontinuierlichen Prozessoptimierung

- Nutzung von SOAR für proaktives Risikomanagement und Compliance-Monitoring

Weitere Informationen zu NIS2

Literatur

-

Umsetzung der NIS2-Richtlinie für die regulierte Wirtschaft

Webseite des Bundesamt für Sicherheit in der Informationstechnik, 2024

-

Fragen und Antworten zu NIS2

FAQs, Webseite des Bundesamt für Sicherheit in der Informationstechnik, 2024

-

NIS2-Betroffenheitsprüfung

Webseite des Bundesamt für Sicherheit in der Informationstechnik, 2024

Quellen

-

Entwurf eines NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes

Referentenentwurf, Innenministerium, 22.07.2024

-

Entwurf eines NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes

Referentenentwurf, Innenministerium, 24.06.2024

-

Entwurf eines NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes

Referentenentwurf, Innenministerium, 07.05.2024

Benötigen Sie weitere Informationen oder Unterstützung bei der NIS2-Umsetzung?

Kontaktieren Sie uns